يقوم تقييم مخاطر الأمن السيبراني بتقييم التهديدات التي تتعرض لها أنظمة وبيانات تكنولوجيا المعلومات في مؤسستك وتحديد فرص التحسين في برامج أمن المعلومات. كما أنه يساعد الشركات على إيصال المخاطر إلى المستخدمين الآخرين واتخاذ قرارات مستنيرة بشأن نشر الموارد للتخفيف من المخاطر الأمنية. في هذه التدوينة سنناقش كيفية إجراء تقييم لمخاطر الأمن السيبراني.

إجراء تقييم مخاطر الأمن السيبراني

لا توجد طريقة صحيحة وأخرى خاطئة لإجراء تقييم مخاطر الأمن السيبراني، ومع ذلك، فإننا نتبع طريقًا بسيطًا ونضع دليلاً خطوة بخطوة حول كيفية تقييم بيئتك.

اتبع الخطوات المذكورة أدناه لتقييم براعة الأمن السيبراني لمؤسستك.

- قم بفصل الأصول الخاصة بك بناءً على مدى أهميتها

- تقييم وتحليل المخاطر

- إضافة الأدوات وضوابط الأمان

دعونا نناقشها بالتفصيل.

يبدو أن فايرفوكس بطيء في البدء

1] افصل أصولك بناءً على مدى أهميتها

الخطوة الحاسمة الأولى هي تصنيف الأصول الخاصة بك على أساس أهميتها لعملك. تخيل بناء جدار أمني حول مواردك الأكثر قيمة.

ويضمن هذا النهج تخصيص معظم الموارد لحماية البيانات الأكثر أهمية. من الضروري وضع معيار واضح لتحديد أهمية الأصول، مع الأخذ في الاعتبار عوامل مثل الآثار القانونية، والعقوبات المالية المحتملة، والقيمة التجارية الإجمالية. تحتاج إلى صياغة سياسة لأمن المعلومات تلتزم بالمعيار الذي قمت بتعيينه حيث يجب تصنيف كل أصل على أنه بالغ الأهمية أو رئيسي أو ثانوي بناءً على أهميته.

2] تقييم وتحليل المخاطر

تعتبر أنواع معينة من المعلومات أكثر حساسية من غيرها. لا يقدم جميع البائعين نفس المستوى من الأمان. لذلك، بعد تحديد أصول المعلومات، من الضروري تقييم المخاطر المرتبطة بها والمؤسسة ككل. لذلك، عليك أن تأخذ في الاعتبار النظام والشبكة والبرامج والمعلومات والأجهزة والبيانات والعوامل الأخرى ذات الصلة عند الوصول إلى المخاطر

بعد ذلك، تحتاج إلى تحليل المخاطر. حيث تحتاج إلى التسجيل بناءً على احتمالية حدوثه و تأثير . وبناءً على ذلك، يمكنك تحديد المسمار الذي تريد ربطه أولاً. لذلك، على سبيل المثال. إذا كنت تدير مستودع بيانات يقوم بتخزين المعلومات العامة، فمن المرجح أن تقوم بتخصيص موارد أقل لتأمينها لأن المعلومات عامة بطبيعتها. وحيث أنك إذا كنت تدير قاعدة بيانات تحتوي على معلومات حول صحة العميل، فسوف تحاول دمج أكبر عدد ممكن من براغي الأمان.

3] إضافة الأدوات وضوابط الأمان

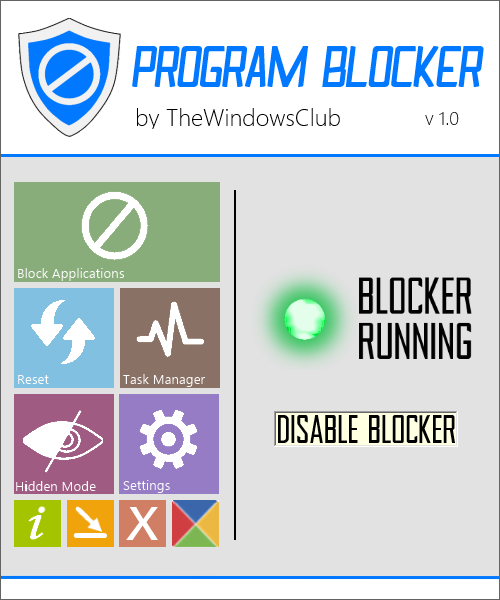

بعد ذلك، من المهم تحديد الضوابط الأمنية وتنفيذها. تعتبر هذه الضوابط حيوية لإدارة المخاطر المحتملة بشكل فعال إما عن طريق إزالتها أو تقليل فرصة حدوثها بشكل كبير.

لا غنى عن الضوابط عندما يتعلق الأمر بمعالجة كل المخاطر المحتملة. ولذلك، يجب على المنظمة بأكملها تنفيذ وضمان تطبيق ضوابط المخاطر بشكل مستمر.

والآن سنناقش بعضًا منها أدوات تقييم المخاطر التي يجب عليك استخدامها.

- إطار نيست

- تقييمات أمن الشبكة

- أداة تقييم مخاطر البائعين

دعونا نتحدث عنهم بالتفصيل.

1] إطار NIST

إن إطار عمل الأمن السيبراني NIST هو عملية لرصد التهديدات وتقييمها والاستجابة لها مع الحفاظ على أمن البيانات. ويقدم إرشادات لإدارة مخاطر الأمن السيبراني والحد منها وتحسين التواصل حول إدارة المخاطر السيبرانية. فهو يحدد التهديد ويكتشفه ويحمي أصولك منه ويستجيب ويتعافى عند الحاجة. إنه حل استباقي يسمح لك بتعديل وتعيين نهج الأمن السيبراني لمؤسستك. اذهب إلى nist.gov لمعرفة المزيد عن هذا الإطار.

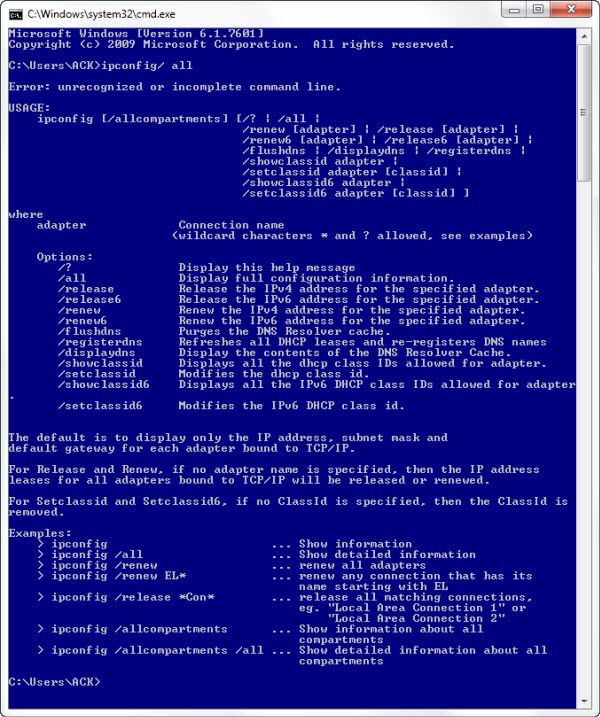

2] أدوات تقييم أمان الشبكة

يعد تقييم أمان الشبكة بمثابة فحص لأمان شبكتك. يساعد في العثور على نقاط الضعف والمخاطر في نظامك. هناك نوعان من التقييمات: أحدهما يظهر نقاط الضعف والمخاطر، والآخر يحاكي الهجمات الحقيقية. الهدف هو إيجاد نقاط دخول محتملة للهجمات الإلكترونية باهظة الثمن، سواء جاءت من داخل المنظمة أو خارجها.

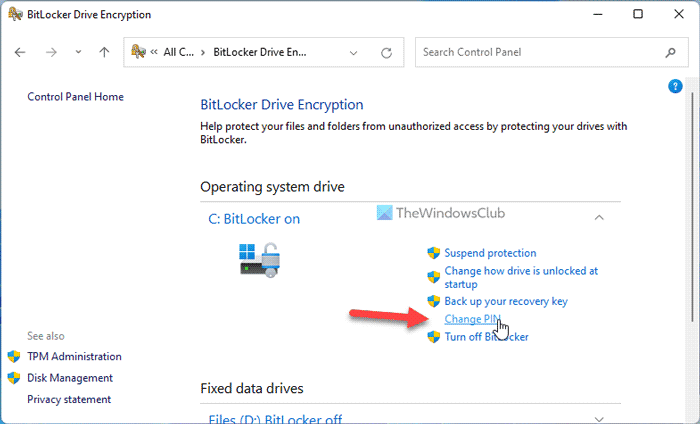

إيقاف تشغيل bitlocker

هناك بعض الأدوات التي يمكن أن تساعدك في تقييمات أمان الشبكة مثل نماب و لا أحد.

دعونا نتحدث أولا عن نماب. إنه ماسح أمان مجاني مفتوح المصدر وماسح ضوئي للمنافذ وأداة لاستكشاف الشبكة. فهو يحدد ويزيل الأجهزة وجدران الحماية وأجهزة التوجيه والمنافذ المفتوحة والضعيفة، ويساعد في جرد الشبكة ورسم الخرائط وإدارة الأصول. اذهب إلى nmap.org لتحميل واستخدام هذه الأداة.

كورتانا في عداد المفقودين

لا أحد هي أداة أخرى مفتوحة المصدر تقوم بفحص موقع الويب الخاص بك وتدوين الثغرات الأمنية المحتملة. يقوم بالبحث والعثور على الثغرات والتحميلات التي تمت تهيئتها بشكل خاطئ والأخطاء الأخرى في البرنامج النصي. يمكنك تنزيل Nikto من github.com .

3] أداة تقييم مخاطر البائعين

لا يجب أن تفكر فقط في أمان مؤسستك، بل أيضًا في أمن البائع الخاص بك. تساعد أدوات إدارة مخاطر الموردين (VRM) في تحديد وتتبع وتحليل وتخفيف المخاطر المحتملة في العلاقات مع الجهات الخارجية. ويضمن برنامج إدارة المخاطر التابع لجهة خارجية عملية الإعداد السلس والعناية الواجبة الشاملة.

لتقييم المخاطر من الموردين لديك، يمكنك استخدام VRMs مثل Tenable وSprinto وOneTrust وBitSight والمزيد.

يقرأ: ما هي أفضل ممارسات الأمن السيبراني للشركات الصغيرة؟

ما هي الخطوات الخمس لتقييم المخاطر الأمنية؟

تتضمن الخطوات الخمس لإدارة المخاطر تحديد نطاق التقييم، وتحديد التهديدات ونقاط الضعف، وتحليل المخاطر والأثر، وتحديد أولويات المخاطر، وتوثيقها. ومع ذلك، إذا كنت تريد معرفة المزيد عن هذا الأمر بالتفصيل، وتريد فقط دليلاً أساسيًا حول كيفية إجراء تقييم المخاطر، فراجع الدليل أعلاه.

يقرأ: تهديدات الأمن السيبراني التي يجب أن تأخذها بعين الاعتبار

ما هي مصفوفة تقييم المخاطر للأمن السيبراني؟

تحتوي مصفوفة تقييم المخاطر 5×5 على خمسة صفوف وأعمدة. يقوم بتصنيف المخاطر إلى 25 خلية بناءً على شدتها واحتماليتها. يمكنك ويجب عليك إنشاء مصفوفة 5 × 5 عند إجراء تقييم المخاطر.

إقرأ أيضاً: تقدم Microsoft Cybersecurity Awareness Kit عمليات محاكاة لتدريب الموظفين .