بصفتي خبيرًا في تكنولوجيا المعلومات ، أتتبع دائمًا أحدث تهديدات البرامج الضارة حتى أتمكن من البقاء في الطليعة. لقد تعرفت مؤخرًا على أداة جديدة تسمح لي بمشاهدة الهجمات الإلكترونية في الوقت الفعلي ، وأنا معجب! هذه الأداة الجديدة ، التي سأطلق عليها اسم 'تعقب البرامج الضارة' ، هي طريقة رائعة لمتابعة أحدث تهديدات البرامج الضارة. إنه يسمح لي بمعرفة ما هي الهجمات التي تحدث في الوقت الفعلي ، وتتبع تقدم تلك الهجمات. هذا مورد قيم بالنسبة لي ، لأنه يساعدني على البقاء على اطلاع بأحدث التهديدات. يعد تعقب البرامج الضارة أداة رائعة لمتخصصي تكنولوجيا المعلومات وخبراء الأمن السيبراني. إنه مورد قيم يمكن أن يساعدك على البقاء في مواجهة أحدث التهديدات. أنا أوصي التدقيق بها!

في العام الماضي ، سيطرت حملات البرامج الضارة على مشهد التهديدات. هذا العام ، يبدو أن هذا الاتجاه سيستمر ، وإن كان في شكل أكثر خطورة. أظهرت ملاحظة شائعة من قبل العديد من الباحثين الأمنيين البارزين أن غالبية مؤلفي البرامج الضارة قد اعتمدوا على برامج الفدية لتوليد معظم عائداتهم. كان هناك أيضا زيادة في الاحتيال الإعلاني. أثبتت الأجهزة التي تدعم الإنترنت ، والمعروفة باسم IoT ، أنها ثمار سهلة الاستغلال استغلها المهاجمون على نطاق واسع.

إذا لم يكن لدينا قوانين ومؤسسات أساسية لتطبيقها ، فإن هذه الهجمات يمكن أن تتكثف وتشكل تهديدًا أكبر للإنترنت. وبالتالي ، لا يمكننا إلا أن نتوقع أن تصبح البرامج الضارة أكثر عدوانية وأن يكون لها تأثير مباشر على حياتنا. بطاقات تتبع البرامج الضارة يمكن أن تكشف عن معلومات حول البرامج الضارة النشطة على الإنترنت واتخاذ الإجراءات الاحترازية مسبقًا.

أفضل خرائط لتتبع البرامج الضارة

يسرد هذا المنشور بعض خرائط تتبع البرامج الضارة المفيدة التي يمكن استخدامها في سيناريوهات التهديد السيبراني الحديثة.

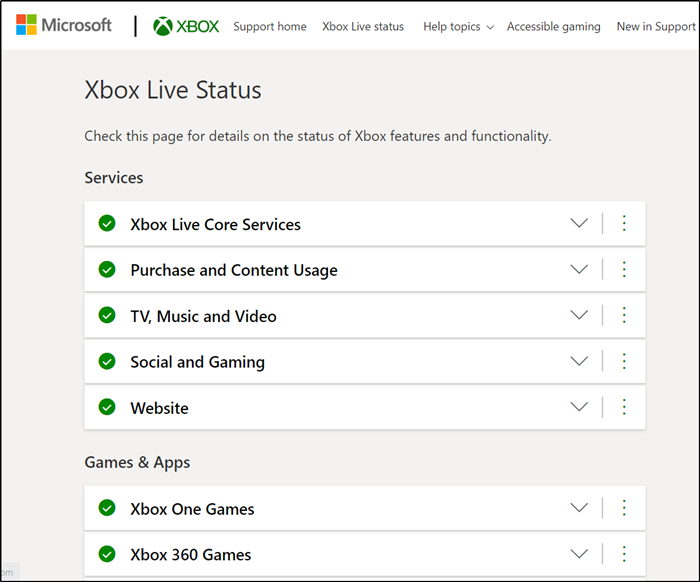

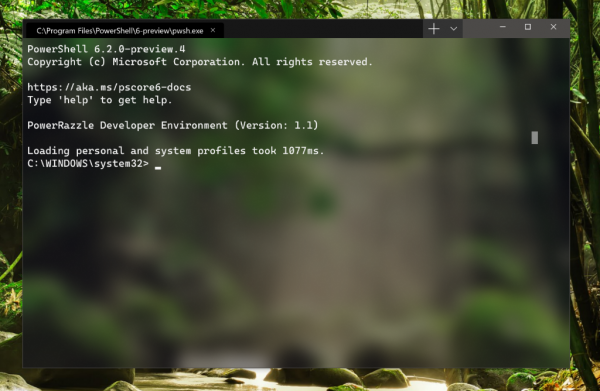

كيفية تحديث هاتف windows 8.1 إلى 10

تهديد

![]()

تعرض خريطة تتبع البرامج الضارة هذه الهجمات الإلكترونية العالمية في الوقت الفعلي وتعرض عناوين IP للمهاجم والمستهدف. يستخدم Threatbutt تقنية Clown Strike لتسخير قوة أنظمة السحابة الخاصة والمختلطة والعامة والتراكمية لتقديم معلومات عن التهديدات على مستوى Viking لأي مؤسسة. انقر هنا.

تحويل flac إلى mp3

Fortinet خريطة التهديد

![]()

تتيح لك خريطة Fortinet Threat Map تتبع الهجمات الإلكترونية المستمرة في الوقت الفعلي. تعرض وحدة التحكم الخاصة به نشاط الشبكة حسب المنطقة الجغرافية. وبالتالي ، فإن التهديدات من مختلف دول العالم متاحة لك. بالإضافة إلى ذلك ، يمكنك التمرير فوق موقع FortiGate لعرض اسم الجهاز وعنوان IP واسم المدينة / الموقع. لمعرفة البلدان التي تشكل تهديدات أكثر خطورة على منطقتك / موقعك ، راجع أصل السهام الحمراء أو اعرض القوائم المرئية للتهديدات في الأسفل. على عكس وحدات تحكم FortiView الأخرى ، لا تحتوي وحدة التحكم هذه على خيارات تصفية. ومع ذلك ، يمكنك النقر فوق أي بلد للاطلاع على تفاصيل أكثر تفصيلاً (تمت تصفيتها). تعال الى هنا.

يوجد في الجزء السفلي قائمة مرئية بالتهديدات تعرض ما يلي:

- مزاج

- خطورة

- طبيعة الهجمات

يشير التدرج اللوني للأسهم على الخريطة إلى وجود مخاطر مرورية ، بينما يشير اللون الأحمر إلى مخاطر أكثر خطورة.

خريطة البرامج الضارة Norse Corp

![]()

عندما يتعلق الأمر بتقديم حلول أمنية استباقية ، يبدو أن اللغة الإسكندنافية جديرة بالثقة. تعتمد طريقة عرض البرامج الضارة الخاصة به على منصة 'الذكاء المظلم' ، القادرة على توفير حماية موثوقة ضد تهديدات اليوم المعقدة. يرجى ملاحظة أن هذا الموقع يتطلب تمكين جافا سكريبت حتى يعمل بشكل صحيح. وصلة .

فشل diskpart في مسح سمات القرص

خريطة التهديد السيبراني FireEye

الميزة الفريدة لخريطة FireEye Cyber Threat Map هي أنه بالإضافة إلى عرض الهجمات الإلكترونية العالمية الأخيرة على FireEye Cyber Threat Map ، يمكنك الاشتراك ليتم إعلامك عند اكتشاف الهجمات والحفاظ على أمان بيانات مؤسستك. تستند الخريطة إلى مجموعة فرعية من بيانات الهجوم الحقيقي التي تم تحسينها لتقديم تمثيل مرئي أفضل. انقر هنا تفضل بزيارة الموقع.

ESG MalwareTracker

![]()

يتيح لك ذلك عرض أحدث اتجاهات الإصابة بالبرامج الضارة في الوقت الفعلي والتحقق من انتشار البرامج الضارة في منطقتك المحددة عبر خرائط Google. تعرض الأداة أيضًا بيانات الإصابة بالبرامج الضارة التي تم جمعها من خلال سجلات التقارير التشخيصية لأجهزة الكمبيوتر التي تم فحصها بواسطة SpyHunter Spyware Scanner. يقوم الماسح الضوئي ، بعد تحليل دقيق ، بإنشاء تمثيل رسومي مباشر للعدوى المشتبه بها والمؤكدة في جميع أنحاء العالم. يشير إلى الاتجاه السائد لهجمات البرامج الضارة الشهرية واليومية على أجهزة الكمبيوتر. إنه هنا!

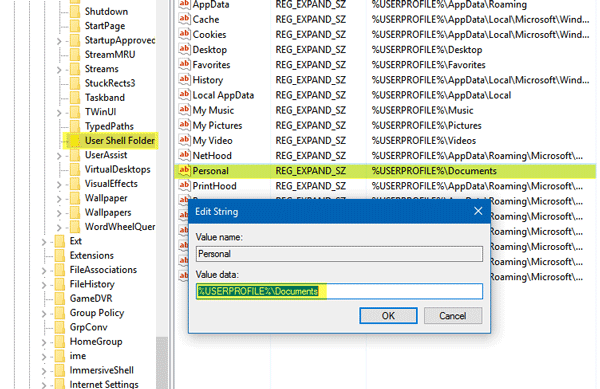

CheckPoint Live Map للهجمات الإلكترونية

![]()

تستند الخريطة إلى ThreatCloud Intelligence ، وهي شبكة تعاونية لمكافحة الجرائم الإلكترونية. إنه قادر على توفير بيانات التهديد واتجاهات الهجوم من شبكة عالمية من أجهزة استشعار التهديد. بمجرد جمعها ، يتم نشر معلومات الهجوم الإلكتروني على بوابات العملاء ، وبالتالي تزودهم بمعلومات عن التهديدات في الوقت الحقيقي واتجاهات الهجوم لمساعدتهم على الحماية من الروبوتات والتهديدات المستمرة المتقدمة والأشكال المعقدة الأخرى من البرامج الضارة. قم بزيارة موقع.

خريطة في الوقت الحقيقي لـ Kaspersky Cyberthreat

![]()

إذا لم تكن متأكدًا تمامًا مما إذا كنت قد تعرضت لهجمات إلكترونية ، فتفضل بزيارة الخريطة الإلكترونية في الوقت الفعلي لـ Kaspersky Cyberthreat. تعرض الصفحة هجمات في الوقت الفعلي تم اكتشافها بواسطة أنظمة المصدر المختلفة الخاصة بهم. يحتوي على ما يلي ،

- مضاد فيروسات الويب

- الوصول إلى الماسح الضوئي

- ماسح ضوئي عند الطلب

- نظام كشف التسلل

- مكافحة فيروسات البريد

- فحص الضعف

- كشف نشاط بوت نت

- برنامج Kaspersky Anti-spam

تسمح لك الخريطة التفاعلية بتخصيص تخطيطها عن طريق تصفية أنواع معينة من التهديدات الخبيثة ، مثل تلك المذكورة أعلاه. لذلك ، إذا كنت مهتمًا حقًا بتتبع أصول الهجمات الإلكترونية في الوقت الفعلي ، أو كنت تبحث فقط عن طريقة لتصور مستوى التهديد في منطقتك ، فإن خريطة التهديد السيبراني التفاعلية في الوقت الحقيقي من Kaspersky تُظهر لك الحوادث في جميع أنحاء العالم. تحقق من ذلك! .

تحديث سطح المكتب

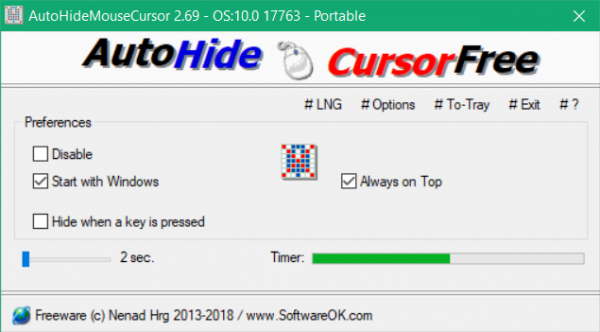

Malwaretech خريطة حية

![]()

هذه البطاقة لـ https://intel.malwaretech.com/pewpew.html يعرض التوزيع الجغرافي للإصابات بالبرامج الضارة والرسوم البيانية للسلاسل الزمنية للروبوتات عبر الإنترنت والروبوتات الجديدة.

قم بتنزيل أداة إصلاح الكمبيوتر الشخصي للعثور بسرعة على أخطاء Windows وإصلاحها تلقائيًاآمل أن يكون هذا المنشور مفيدًا لك!